Las vulnerabilidades de WhatsApp

Hoy le quiero compartir que un investigador de seguridad encontró un fallo en la aplicacion ya conocidas por todos como Whatsapp.

Investigador de seguridad Check Point Kasif Dekel recientemente descubierto importantes vulnerabilidades que explotan la lógica Web WhatsApp y permiten a los atacantes engañan a las víctimas en la ejecución de código arbitrario en sus máquinas de una forma nueva y sofisticada. Todo un atacante tenía que hacer para aprovechar esta vulnerabilidad fue enviar a un usuario una vCard aparentemente inocente que contiene código malicioso. Una vez abierto, el presunto contacto se revela como un archivo ejecutable, comprometiendo aún más ordenadores mediante la distribución de bots, ransomware, ratas y otros malwares.

Para dirigirse a un individuo, todos los que necesita un atacante es el número de teléfono asociado a la cuenta.

WhatsApp verificados y reconoció el problema de seguridad y han desplegado el arreglo de los clientes web en todo el mundo. Para asegurarse de que usted está protegido, actualizar su WhatsApp Web ahora.

Check Point compartió su descubrimiento a WhatsApp el 21 de agosto de 2015. El 27 de agosto, WhatsApp lanzó la revisión inicial (en todas las versiones superiores a 0.1.4481) y bloqueó esa característica particular.

Detalles técnicos

WhatsApp Web permite a los usuarios ver cualquier tipo de medios de comunicación o de fijación que se pueden enviar o vieron por la plataforma / aplicación móvil. Esto incluye imágenes, videos, archivos de audio, los lugares y las tarjetas de contacto.

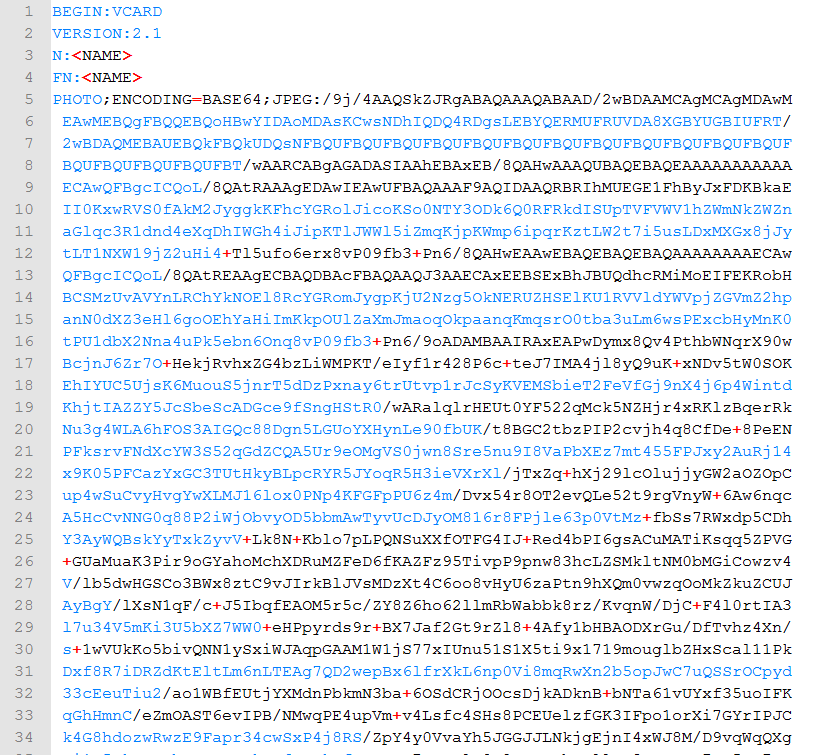

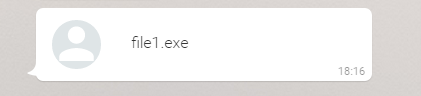

La vulnerabilidad reside en el filtrado incorrecto de tarjetas de contacto, enviado utilizando la conocida 'vCard' formato. Esta es una captura de pantalla para un posible contacto vCard enviado por un usuario malicioso:

Como puede ver, este mensaje (tarjeta de contacto) parece legítimo, como cualquier otra tarjeta de contacto;mayoría de los usuarios, haga clic inmediatamente sin darle un segundo pensamiento.

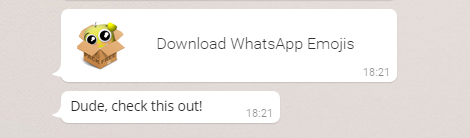

La consecuencia de esta acción inocente está descargando un archivo que puede ejecutar código arbitrario en la máquina de la víctima:

Un orificio inicial

Durante la investigación de Kasif, descubrió que mediante la interceptación y la elaboración de las solicitudes de XMPP a los servidores de WhatsApp de forma manual, era posible controlar la extensión de archivo del archivo de tarjeta de contacto.

La primera vez que cambia la extensión del archivo a .BAT, lo que indica un archivo por lotes de Windows (script ejecutable):

Esto significa, una vez que la víctima hace clic en el archivo descargado (que asume es una tarjeta de contacto), el código dentro del archivo por lotes se ejecuta en su computadora.

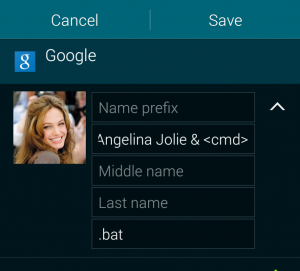

Vamos a ver lo que hay dentro del archivo descargado (es decir, el archivo por lotes):

Este es un formato vCard estándar. Para ejecutar código malicioso, Kasif descubrió que un atacante podría simplemente inyectar un comando para el atributo de nombre del archivo vCard, separados por el 'y'carácter. Cuando se ejecuta, Windows intentará ejecutar todas las líneas en los archivos, incluyendo nuestra línea de inyección controlada.

La investigación adicional demostró que no se necesita ninguna intercepción XMPP de elaboración de este ataque, ya que cualquier usuario puede crear un contacto, con una carga útil inyectada en sus teléfonos, no hay herramientas de hacking necesario:

Una vez que se crea un contacto tal, todo un atacante tiene que hacer es compartirlo a través del cliente normal de WhatsApp.

Pero podemos llevarlo al siguiente nivel? Podríamos posiblemente descubrimos una forma de compartir PE malicioso (.exe) a través de características compartidos por defecto de WhatsApp (no hay enlaces externos)?

Para responder a eso, tenemos que examinar los protocolos de comunicación de WhatsApp; WhatsApp utiliza una versión personalizada de la Mensajería Extensible estándar abierto y Presence Protocol (XMPP).

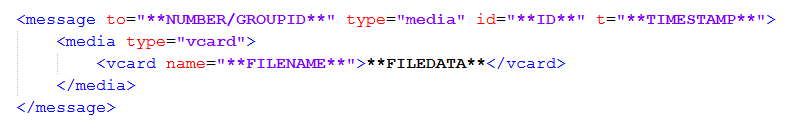

Así es como los mensajes vCard aparece sobre el alambre (con un poco de reconstrucción) cuando se envían utilizando el protocolo de WhatsApp:

- NÚMERO / GROUPID: de la víctima número o ID de grupo

- Identificación: el mensaje ID

- TIMESTAMP: la fecha y hora del dispositivo emisor

- NOMBRE DE ARCHIVO: el nombre del archivo vCard, <algo> .exe

- FILEDATA: los datos en bruto del archivo

Nos sorprendimos al encontrar que WhatsApp no realiza ninguna validación en el formato vCard o el contenido del archivo, y de hecho cuando nos hacen a mano un archivo exe en esta solicitud, el cliente web WhatsApp felizmente vamos a bajar el archivo PE en todo su esplendor :

Pero espere, hay más! Clever atacantes pueden explotar esto en escenarios más tortuosos, utilizando el icono que aparece a enriquecer la estafa:

Este sencillo truco abrió un vasto mundo de oportunidades para los cibercriminales y estafadores, en efecto, que permite un fácil "WhatsApp Phishing". La explotación masiva de esta vulnerabilidad podría haber afectado a millones de usuarios, sin darse cuenta de la naturaleza maliciosa de los datos adjuntos.

Cronología de Divulgación

- 21 de agosto 2015 - La vulnerabilidad revelada al equipo de seguridad de WhatsApp.

- 23 de agosto 2015 - Primera respuesta recibida.

- 27 de agosto 2015 - WhatsApp lanza clientes web fijos (v0.1.4481)

- 08 de septiembre 2015 - La divulgación pública

Conclusiones

"Afortunadamente, WhatsApp respondió rápidamente y con responsabilidad para implementar una mitigación inicial contra la explotación de este tema en todos los clientes web, en espera de una actualización del cliente de WhatsApp", dijo Oded Vanunu, Gerente de Seguridad de Grupo de Investigación de Check Point. Aplaudimos WhatsApp para tales respuestas adecuadas, y deseamos más vendedores se ocuparía de los problemas de seguridad de esta manera profesional. Los proveedores de software y proveedores de servicios deben ser garantizados y actúan de acuerdo con las mejores prácticas de seguridad.

Check Point continúa siendo en la búsqueda de vulnerabilidades en software e Internet plataformas comunes, revelando problemas a medida que se descubren, proteger a los consumidores y clientes contra las amenazas del mañana ".

Fuente: http://blog.checkpoint.com

Como hemos visto todavía nos falta mucho sobre la seguridad en algunas aplicaciones, y sobre todo una como esta que tiene a tantos millones de personas a su disposición.

MR