La historia de tus USB.

Alguna ves te preguntaste cuantos USB o pendrive se conectaron en tu computadora..

Esto paso cuando deje mi computadora encendida y me dirigí al baño, no es que viva paranoico de la seguridad, pero suelo dejarla en modo hibernar cuando me levanto delante del escritorio..

Esta vuelta, deje la computadora abierta y cuando volví al mejor estilo de la película Misión Imposible, tenia la seguridad de que algo o alguien toco mi computadora. Así que realice lo siguiente..

presionando la tecla windows..

Escribiendo el comando CMD en Buscar

Una ves en la ventana, con el comando escrito nos mostrara esto:

Nos posicionamos con el Mouse o puntero del ratón sobre donde dice símbolo del sistema y haciendo un clic con el botón derecho del mouse. nos saldrá esto:

Es entonces que debemos elegir ejecutar como administrador, esto nos abrirá una ventana de comando como la que sigue:

Notese que en la parte superior de la fotografía dice Administrador

Ahora debemos escribir la siguiente linea de comando cd .. (entre el comando "cd" hay un espacio y luego dos puntos ".."), esto se realizara dos veces hasta que nos quede "C:\>" como muestra la siguiente placa.

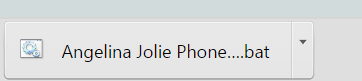

Ahora escribir el siguiente comando tal cual lo escribo yo:

reg query hklm\system\currentcontrolset\enum\usbstor /s

Para escribir la barra invertida conocida como slash invertida, se tiene que presionar la tecla Alt + 92, notese que en la ultima linea del comando entre usbstor hay un espacio y una slash normal luego la "S".- o lo copian y lo pegan...

Al terminal el comando presionamos Enter, y les saldrá algo como esto.

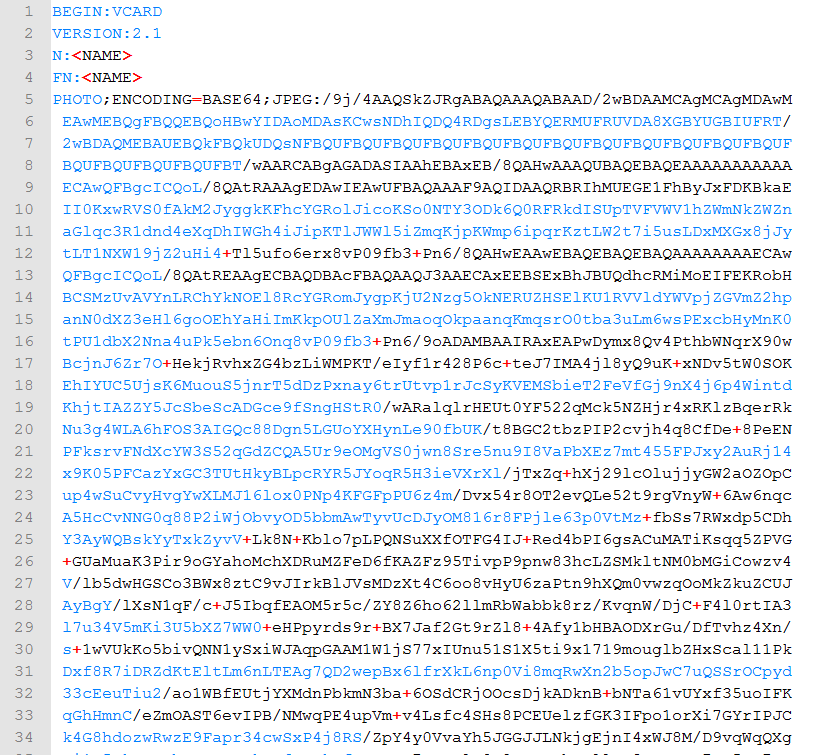

Observaremos un historial largo de todos los USB conectados a nuestra computadora, en mi caso los ultimos que se muestran esel nombre del dispositivo siendo este : GENDISK y un numero de ID o identificador : 4D36E967-E325-11CE-BFC1-08002BE10318, este numero es único he irrepetible para cada dispositivo...

si este numero y nombre se corresponde a mis Pendrive, no habrá pasado nada, ahora si esto no corresponde, quiere decir que alguien enchufo un USB en mi maquina tal como me temía...

Ahora ¿Marcelo como hago para saber que numero de ID tiene mi Pendrive?

Eso es fácil, nos vamos a MI PC donde ya tendremos enchufado el Pendrive, y con el botón derecho del mouse, buscamos propiedades.

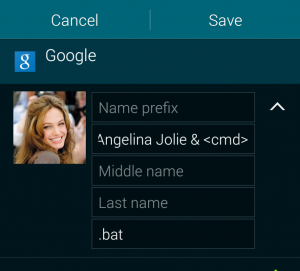

y al meternos ahí veremos la siguiente ventana y dentro de la misma iremos a la solapa HARDWARE como se ve en la siguiente imagen.

Dentro de la solapa de HARDWARE volveremos entrar en propiedades.. donde encontraremos nuevamente el botón de PROPIEDADES.. al entrar..

Encontraremos una una solapa llamada EVENTOS dentro de la misma y abajo encontraremos una ventana de dialogo

Al bajar un poco encontraremos en el dialogo lo siguiente....

y si llegamos al ID de mi Pendrive... recuerden que esto se hace con el pendrive puesto!!!!

con esto se acaba la paranoia, ya que si este fue el ultimo que se describe quiere decir que el mio fue el ultimo que se enchufo... en caso contrario.. bueno a rezar!

MR